.EXE FUD Sans Cryptage !

DDéveloppement d'un "crypter" VB.NET d'exécutable afin de bypasser les antivirus. En effet, la création de programmes non certifiés est susceptible d'être automatiquement supprimée. Note : Cet article est à but indicatif et ne mentionne pas l'ensemble des processus, code source ou applications utilisés dans ce projet. Pour plus d'informations, n'hésitez pas à me contacter directement.

Avant de comprendre ce qui a été réalisé, revenons aux bases et notamment comment un antivirus définit si un fichier est dangereux ou pas. Chaque exécutable possède une ou plusieurs signatures à l'intérieur de son code compilé qui définit s'il est dangereux ou non. Dans mon cas, les fichiers créés étaient signés sur différents octets par les différents antivirus du marché. Plus un antivirus réalise de signature, plus la complexité est importante pour le bypass. ( Avast ne faisait qu'une seule signature, contre Avira qui en faisait au moins 3 )

Dans la réalisation du bypass

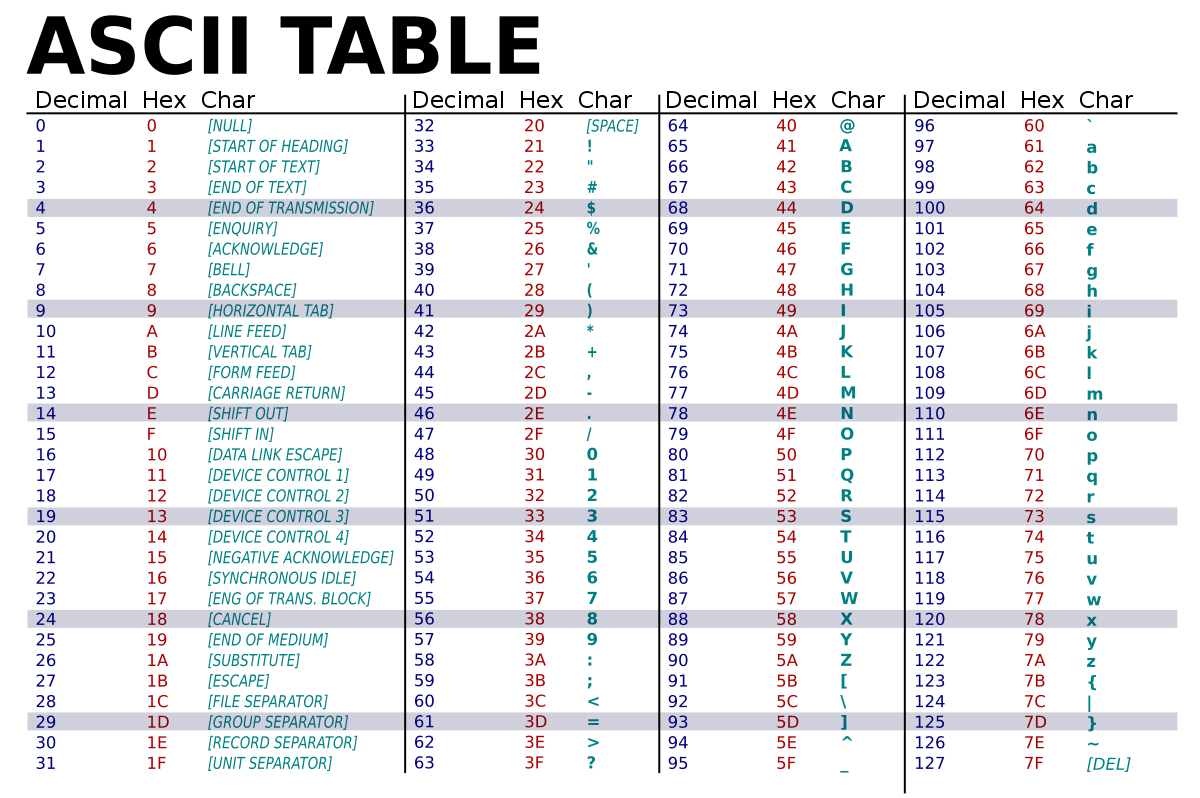

Développement d'un outil permettant une découpe en X part de l'exécutable et analyser chacune d'entre elles ( D'ou l'importance d'une API pour réaliser l'opération via un analyseur de fichier grâce aux antivirus sur une seule et même plateforme web). Répéter l'opération en excluant les fichiers découpés "Clean" et recoupant les fichiers "Dangerous". Une fois qu'il ne restait plus que quelques fichiers ne pesant que quelques kilooctets, l'opération consistait à modifier le code Hexadécimal de l'exécutable complet au niveau de ou des octets signés en veillant à ne pas casser les instructions dans le code. MAJ : Désormais un exécutable fraîchement créé et inconnu des AV doit être signé positivement pour ne pas recevoir un avertissement de sécurité lors de son exécution.