Active Directory & VPN SiteToSite

Création de plusieurs windows serveur 2019 avec VM afin de gérer le domaine d'une entreprise sous Active Directory & Configuration VPN IPSEC site to site . Note : Cet article est à but indicatif et ne mentionne pas l'ensemble des processus, code source ou applications utilisés dans ce projet. Pour plus d'informations, n'hésitez pas à télécharger la documentation ci-dessous.

Présentation général du scénario

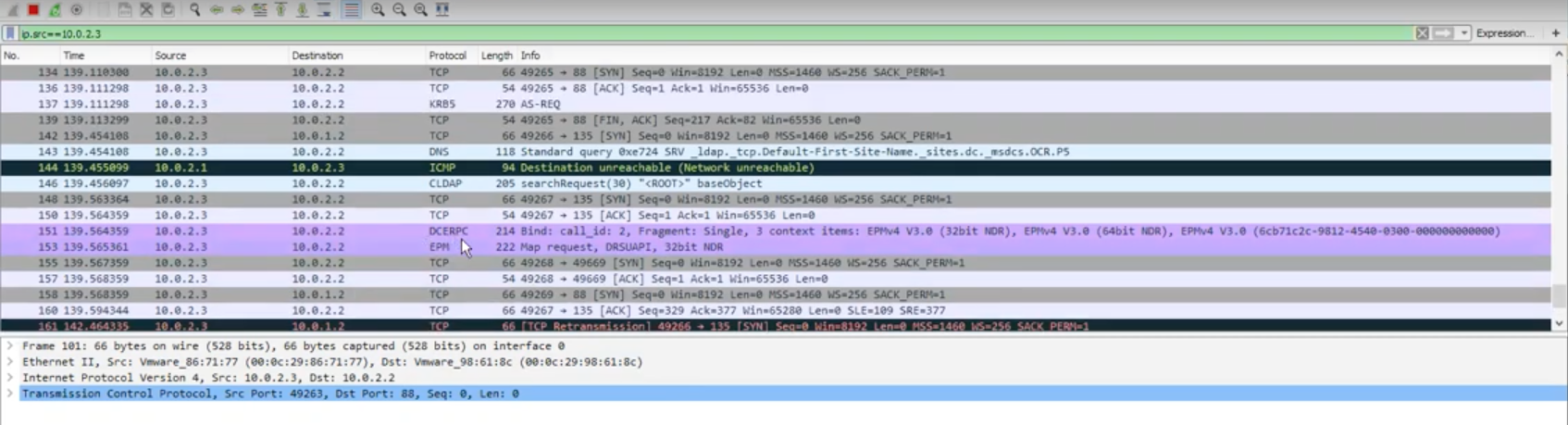

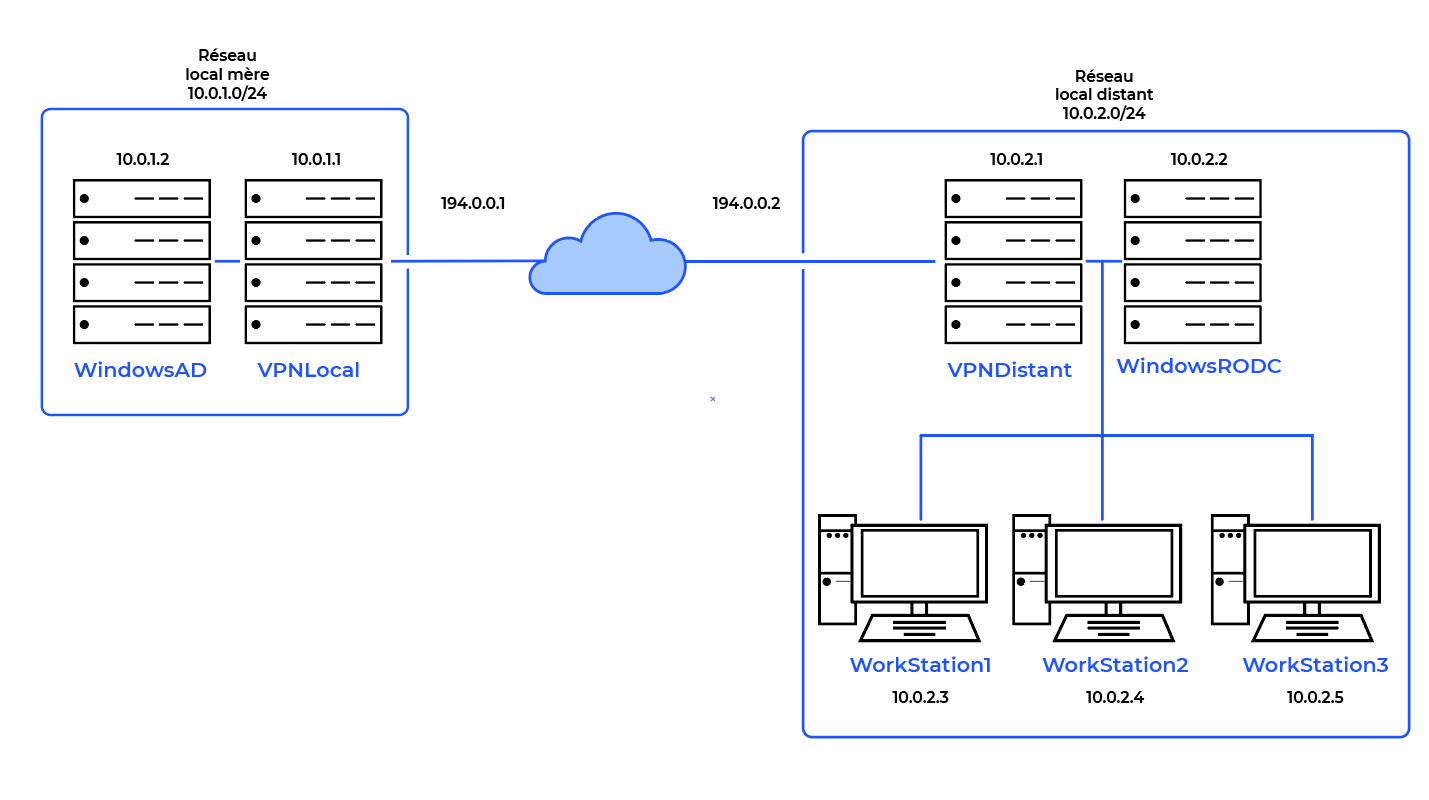

Les postes de travail de l'entreprise sont gérés par Active Directory. Mon entreprise dispose d'un site distant qui ne contient que trois personnes. Étant donné la petite taille de ce site, jusqu'à présent les 3 postes de travail de ce site étaient gérés à part sans Active Directory, mais les employés se plaignent de ne pas pouvoir accéder à tous les services de l'entreprise. L’objectif est de pouvoir aussi gérer ces postes distants via l’AD. Pour cela il faut créer une connexion VPN entre les deux sites pour intégrer les postes de travail du site distant dans le réseau local mère. Puis installer un RODC sur le site distant et veiller à ce que la synchronisation avec le DC de la maison mère ne perturbe pas trop le réseau pendant les heures de bureau. Enfin, créer des comptes AD et appliquer les GPO adaptées aux trois employés du site distant.

Réalisation du projet

Compétences